LAMP 구축

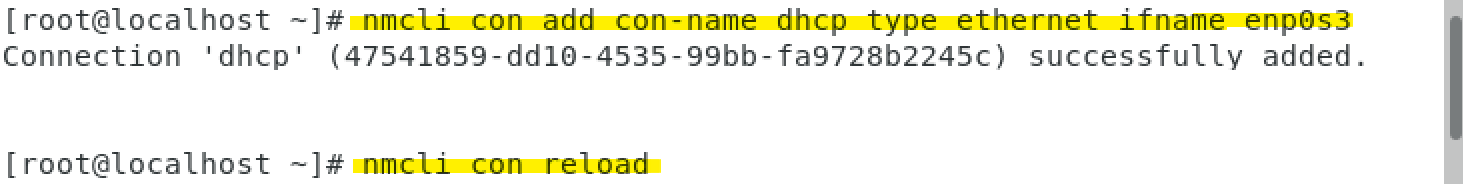

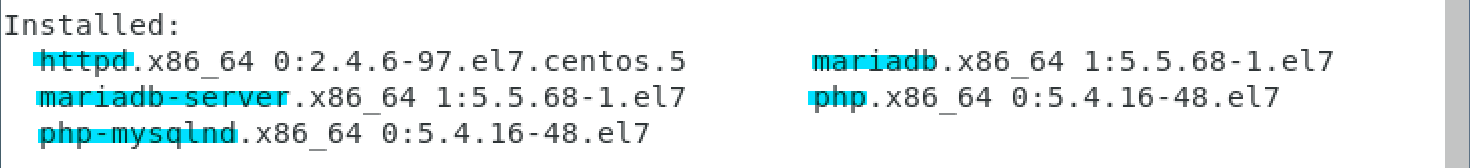

패키지 설치

- 아파치 웹 서버, MariaDB, PHP 설치

# 패키지 설치

# httpd, mariadb, mariadb-server php php-mysqlnd

yum -y install httpd mariadb-server mariadb php php-mysqlnd

참고: 아파치 웹 서버 관련 주요 디렉토리(p.285)

| 경로 | 설명 |

| /var/www | 웹 페이지 콘텐츠 기본 디렉토리 위치 |

| /etc/httpd/conf | 웹 서버 주 설정 파일인 httpd.conf 파일 위치 |

| /etc/httpd/conf.d | 웹 서버의 추가 설정 파일 위치 |

| /etc/httpd/conf.modules.d | 웹 서버와 함께 설치된 모듈 설정 관련 파일 위치 |

| /usr/share/httpd | 테스트 페이지, 에러 페이지 등 기본 콘텐츠 위치 |

| /usr/share/doc/httpd | 웹 서버 관련 문서 파일 위치 |

서비스 시작 및 활성화

# httpd, mariadb 서비스 시작

systemctl start httpd

systemctl start mariadb

# 재부팅 후에도 서비스가 실행되도록 설정

systemctl enable httpd

systemctl enable mariadb

방화벽 설정

# http, https 방화벽 열기

firewall-cmd --permanent --add-service=http

firewall-cmd --permanent --add-service=https

firewall-cmd --reload

사용자 페이지 생성 및 테스트

Apache

- 웹 브라저에서 IP 입력 후 아파치 기본 웹 페이지 확인

php

- php 웹 페이지 생성: /var/www/html 디렉토리에서 phpinfo.php 파일 생성

# /var/www/html 디렉토리로 이동

cd /var/www/html

# phpinfo.php 파일 생성

touch phpinfo.php

vi phpinfo.php

# 아래 소스 코드 입력

<?php phpinfo() ?>

웹 사이트 구축-XE1

XE 다운로드 및 DB 구성

XE Core 다운로드

php-gd 설치

yum -y install php-gd.x86_64

httpd.conf 파일 설정

vi /etc/httpd/conf/httpd.conf

151 AllowOverride All ->.htaccess

xe.zip 파일 압축 해제

# /var/www/html 디렉토리에서 압축 풀기

mv xe.zip /var/www/html

unzip xe.zip

chmod 707 xe

systemctl restart httpd

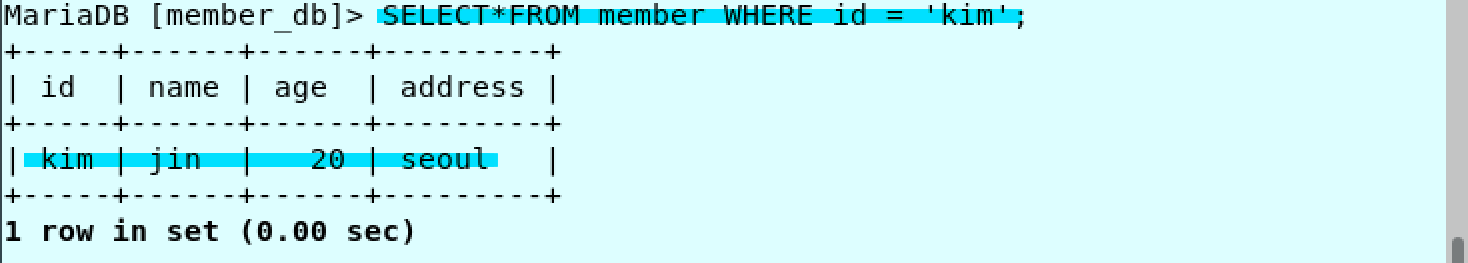

xe1에서 사용할 db 구축

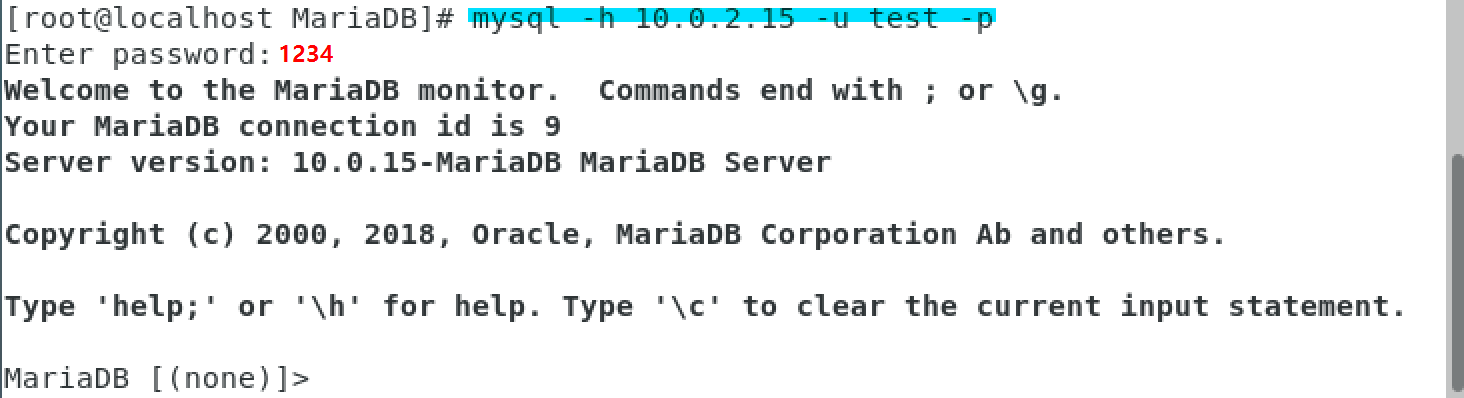

# db 접속

mysql -u root -p

데이터베이스 계정 생성

# xeDB라는 데이터베이스에 슈퍼 권한을 가진 XE 계정 생성

GRANT ALL PRIVILEGES ON xeDB.* TO XE@localhost IDENTIFIED BY '1234';

생성한 계정으로 데이터베이스 로그인

mysql -u XE -p

데이터베이스 생성

CREATE DATABASE xeDB;

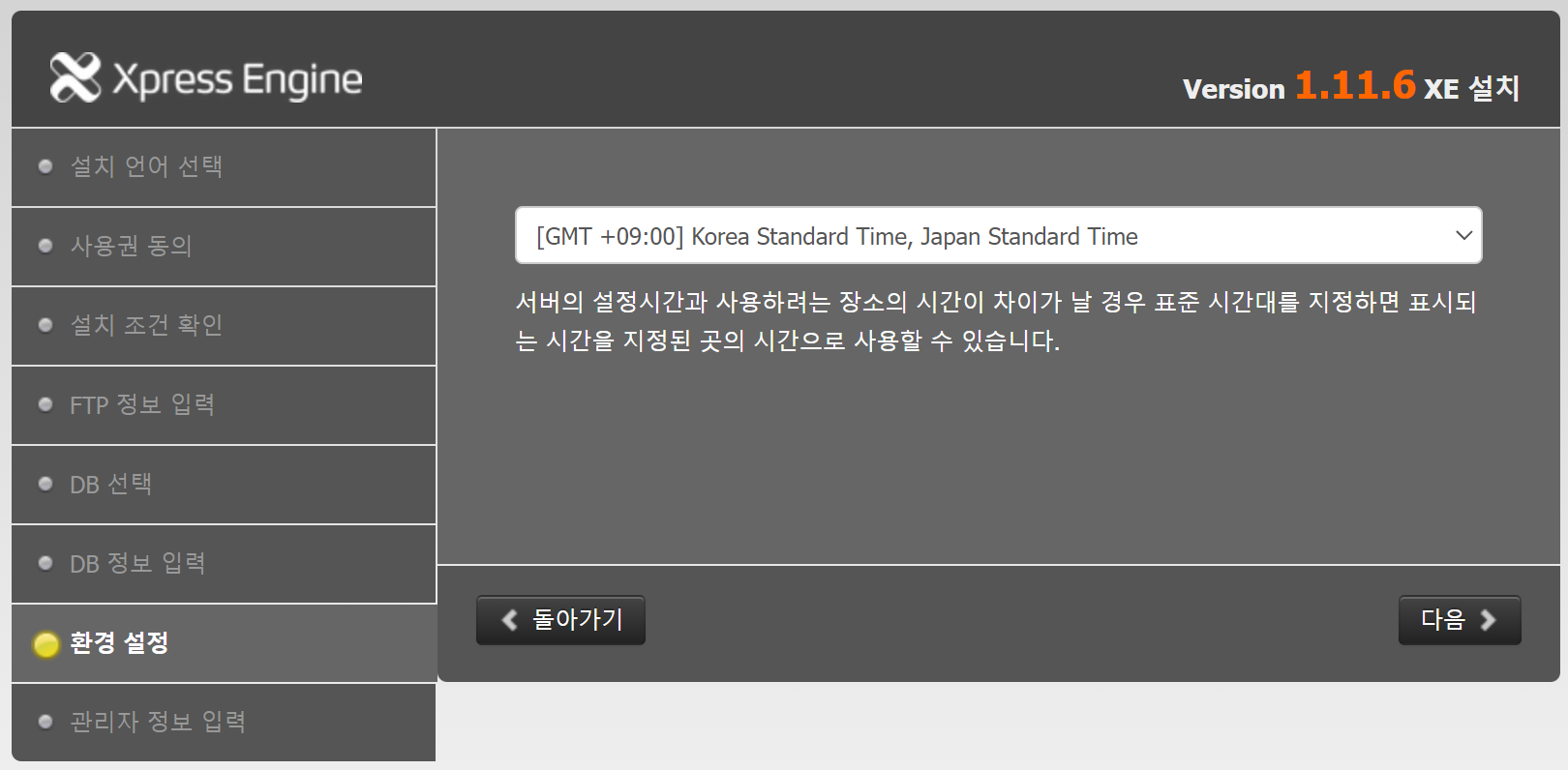

XE 설치

웹 브라우저에서 접속하여 XE 설치 진행

192.168.56.101/xe/index.php

XE가 설치 성공

192.168.56.101/xe 접속

'쿠버네티스 교육 > 강의 내용 정리' 카테고리의 다른 글

| 220519_1_실습_리눅스 서비스_FTP, SFTP (0) | 2022.05.19 |

|---|---|

| 220518_5_리눅스 서비스_FTP, vsftp (0) | 2022.05.18 |

| 220518_3_실습_리눅스 서비스_데이터베이스 구축-MariaDB (0) | 2022.05.18 |

| 220518_2_리눅스 서비스_SCP (0) | 2022.05.18 |

| 220518_1_리눅스 서비스_SELinux (0) | 2022.05.18 |