CloudEndure

온프레미스에서 AWS 환경으로 마이그레이션 I - WordPress 설치

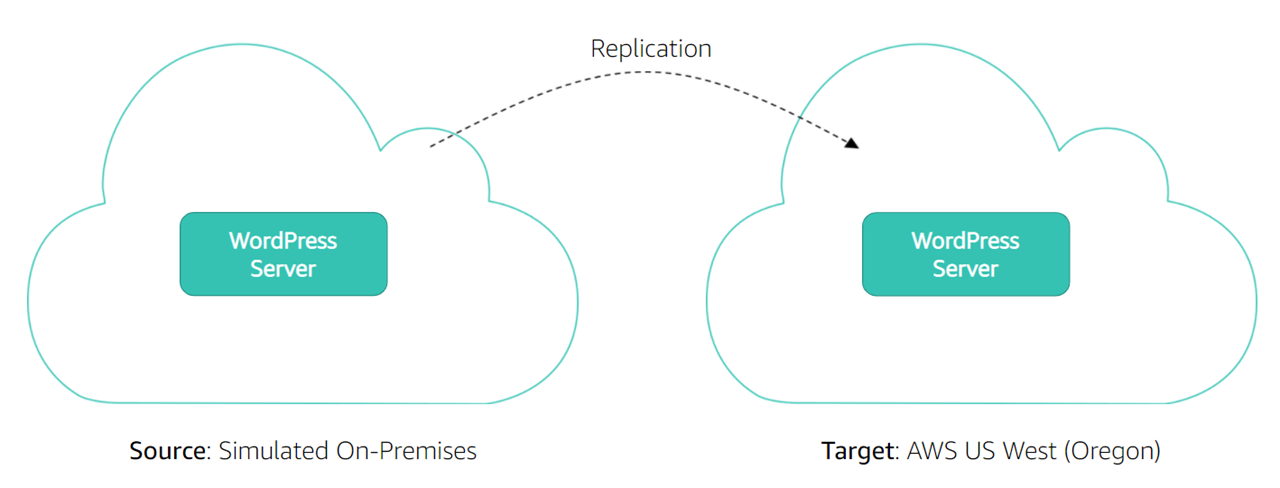

아키텍처 구성도

사전 작업

- 가상 머신에 WordPress 설치 (CentOS7, Apache2, MariaDB, PHP)

마이그레이션 작업

- CloudEndure 계정 등록

- CloudEndure 콘솔에 로그인

- 프로젝트 설정

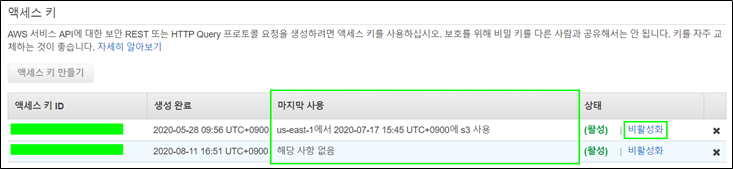

- 자격 증명 생성 및 사용 (정책 생성, IAM 사용자 및 자격 증명 생성, AWS 자격 증명 적용)

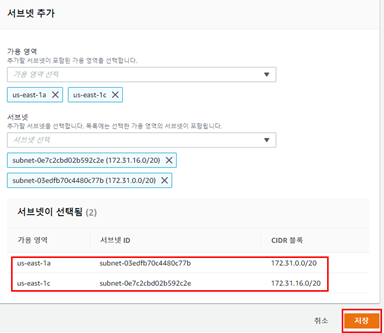

- 복제 설정 구성

- CloudEndure 에이전트 설치

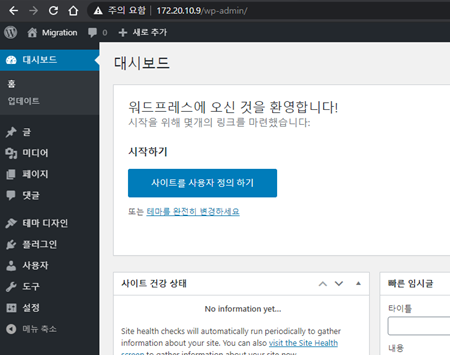

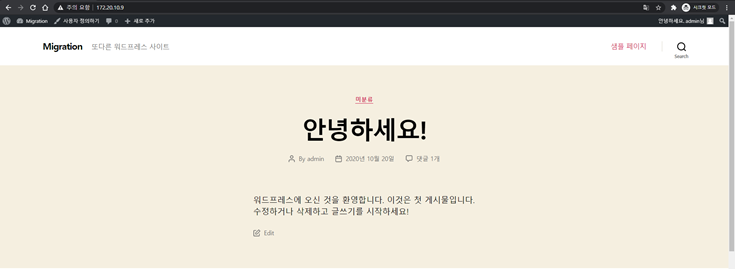

- WordPress 콘텐츠 생성

- 대상 머신 Blueprint 구성

- 대상 머신 테스트

WordPress 설치

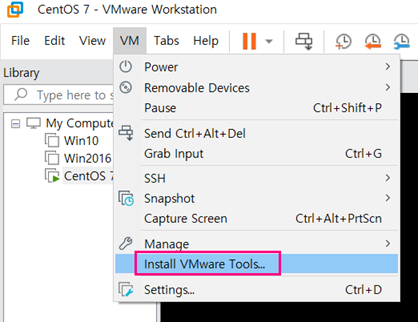

VMware Tools 설치

# VMware Tools 설치

mkdir /mnt/cdrom

mount /dev/cdrom /mnt/cdrom

cp /mnt/cdrom/VMwareTools-version.tar.gz /tmp/

ls /mnt/cdrom

cd /tmp

tar -zxvf VMwareTools-version.tar.gz

cd vmware-tools-distrib

./vmware-install.pl

# pl 실행 에러 시

yum install –y perl

# ifconfig 명령어 설치

yum install -y net-tools

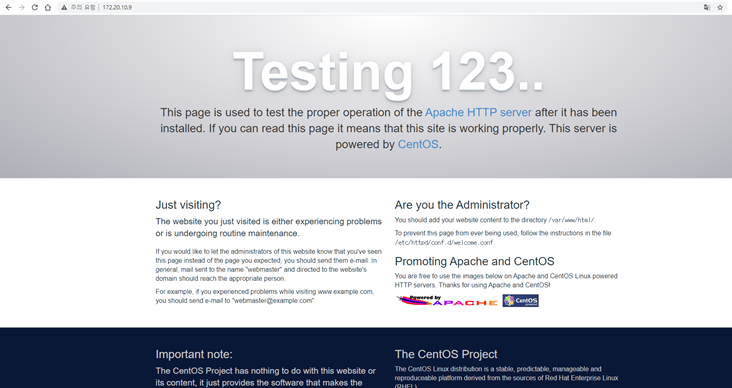

Apache 설치

# 아파치 설치

yum -y update

yum -y install httpd

systemctl start httpd

systemctl enable httpd

firewall-cmd --add-service=http --permanent

firewall- cmd --add-service=https --permanent

firewall-cmd --reload

systemctl status httpd.service

웹 브라우저 열기

http://IP 주소 접속

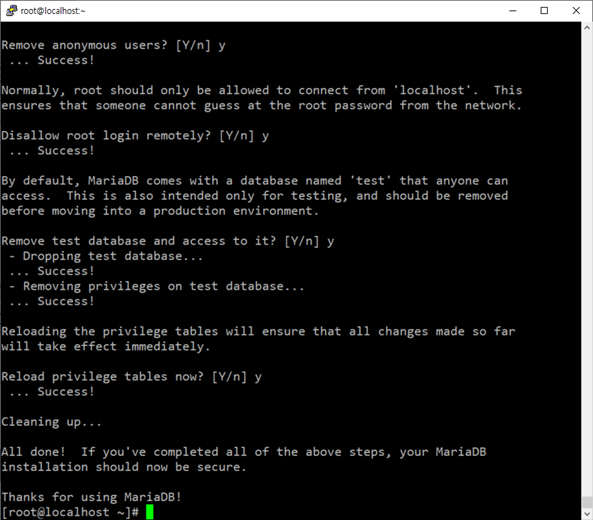

MariaDB 설치

yum install -y mariadb-server mariadb

systemctl start mariadb

systemctl enable mariadb

systemctl status mariadb

mysql_secure_installation

엔터

mariadb root 계정의 비밀번호를 생성할 것인가

y

새로 추가할 root 계정의 비밀번호 등록

It12345!

인증된 계정만 접속할 수 있도록 anonymous 계정을 삭제할 것인가

y

mariadb root 계정이 외부에서 접속하지 못하도록 할 것인가

y

테스트용 DB를 삭제할 것인가

y

설정을 바로 적용할 것인가

y

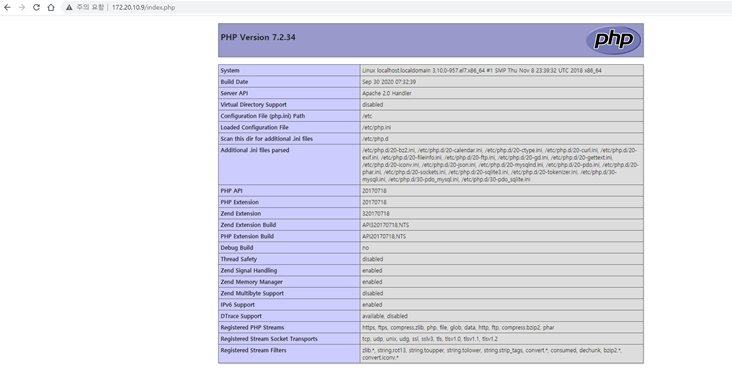

PHP 설치

# PHP 설치

yum install -y wget

wget https://dl.fedoraproject.org/pub/epel/epel-release-latest-7.noarch.rpm

rpm -Uvh epel-release-latest-7.noarch.rpm

wget http://rpms.remirepo.net/enterprise/remi-release-7.rpm

rpm -Uvh remi-release-7.rpm

yum install -y yum-utils

yum-config-manager --enable remi-php72

yum -y install php php-mysql php-gd

vi /var/www/html/index.php

<?php phpinfo(); ?>

systemctl restart httpd

# 웹 브라우저 열기

http://IP 주소/index.php 접속

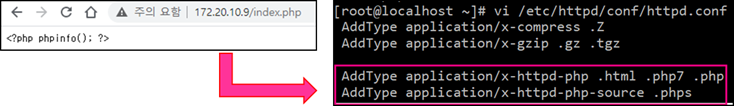

# 소스 코드가 그대로 출력될 경우

vi /etc/httpd/conf/httpd.conf

AddType application/x-httpd-php .html .php7 .php

AddType application/x-httpd-php-source .phps

systemctl restart httpd

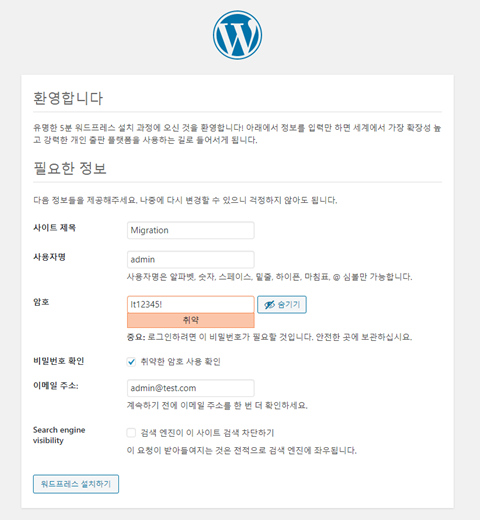

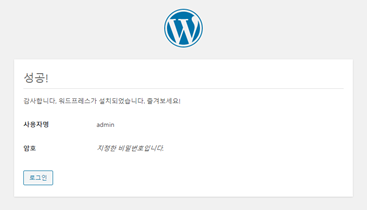

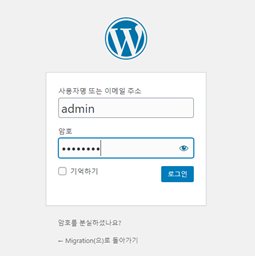

WordPress 설치 및 구성

mysql -uroot -pIt12345!

CREATE DATABASE wordpress CHARACTER SET utf8mb4 COLLATE utf8mb4_general_ci;

GRANT ALL ON wordpress.* TO 'user'@'localhost' IDENTIFIED BY 'It12345!';

exit

yum install -y wget

wget "http://wordpress.org/latest.tar.gz"

tar -xvzf latest.tar.gz -C /var/www/html

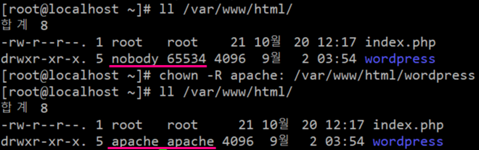

ll /var/www/html/

chown -R apache: /var/www/html/wordpress

ll /var/www/html/

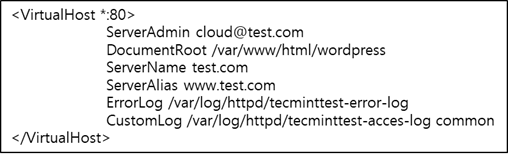

vi /etc/httpd/conf/httpd.conf

systemctl restart httpd.service

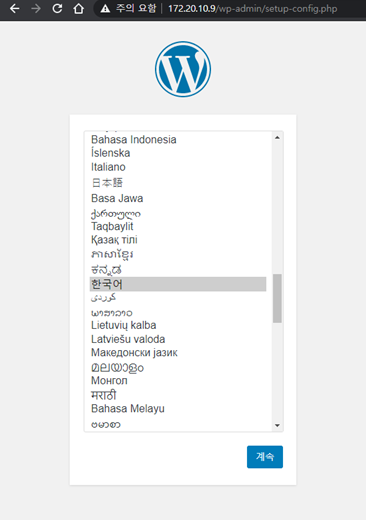

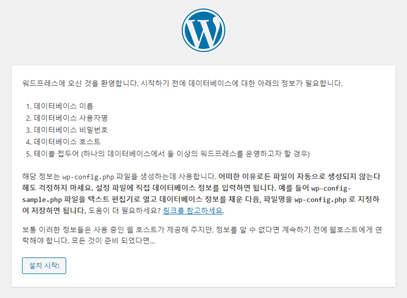

# 웹 브라우저 열기

http://ip주소/wp-admin/setup-config.php

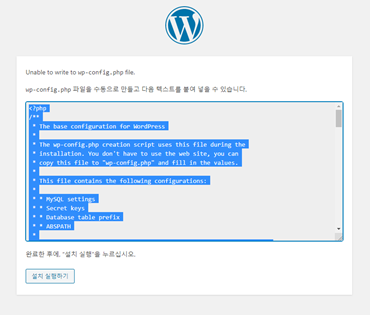

wp-config.php 파일 생성

cd /var/www/html/wordpress/

vi wp-config.php

systemctl restart httpd

'AWS' 카테고리의 다른 글

| [Monitoring] 루트 계정 모니터링 (0) | 2021.05.26 |

|---|---|

| [AWS IAM] 보안 모범 사례 II - 사용자 계정 (0) | 2021.05.26 |

| [AWS IAM] 보안 모범 사례 I - 루트 계정 (0) | 2021.05.26 |

| [Amazon VPC] VPC Flow Logs (0) | 2021.05.26 |

| [Amazon Route 53] 가비아에서 구입한 도메인 AWS에서 사용하기 (0) | 2021.05.26 |